Narzędzie Wireshark (analiza ruchu sieciowego)

| F.A.Q.Wireshark to darmowe i otwarte narzędzie służące do analizy ruchu sieciowego. Jest to popularny program stosowany przez administratorów sieci, inżynierów ds. zabezpieczeń, programistów i badaczy do monitorowania i debugowania sieci.

Wireshark umożliwia przechwytywanie i analizowanie pakietów danych przesyłanych przez sieć komputerową. Może być używany do badania i diagnozowania problemów z siecią, monitorowania ruchu sieciowego, analizy wydajności aplikacji sieciowych, identyfikowania zagrożeń bezpieczeństwa i wielu innych zastosowań.

Program obsługuje wiele protokołów sieciowych, takich jak TCP/IP, HTTP, DNS, FTP, SSH, SSL i wiele innych. Wireshark pozwala na szczegółową analizę każdego pakietu, wyświetlając informacje o źródle i celu, typie protokołu, nagłówkach i danym przesyłanych przez sieć.

Dodatkowo, Wireshark oferuje zaawansowane funkcje filtrowania, które pozwalają na wyodrębnianie i analizę tylko interesujących nas pakietów. Możemy również zapisywać przechwycone dane do plików lub eksportować wyniki analizy w różnych formatach.

Należy pamiętać, że Wireshark jest potężnym narzędziem, które może być używane zarówno w celach diagnostycznych, jak i nielegalnych. Dlatego ważne jest, aby stosować je w sposób legalny i zgodny z obowiązującymi przepisami.

Aby móc przeprowadzić testy potrzebujemy do tego serwera z dostępem do sieci. U nas są dostępne serwery dla ISP na których można wykonać takie testy.

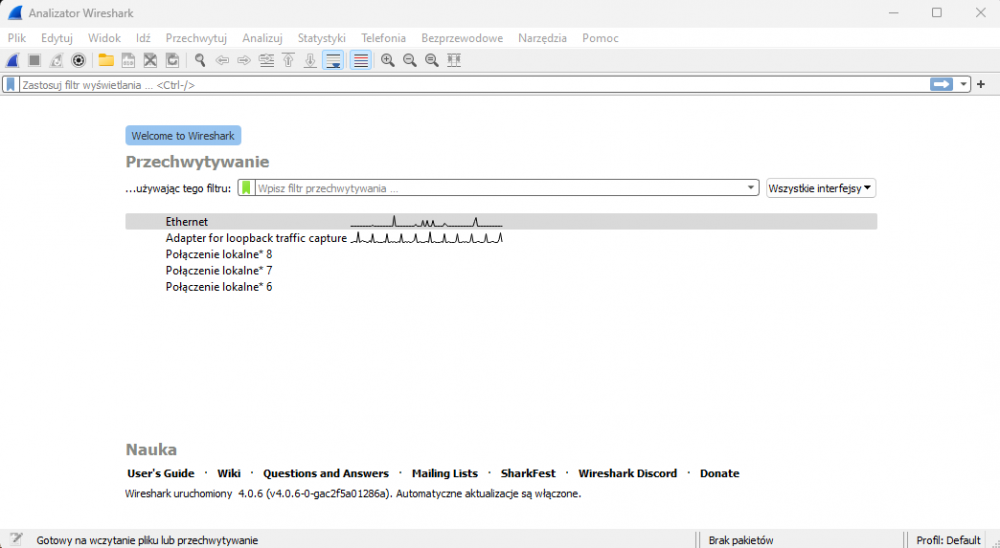

Po pierwszym uruchomieniu programu pojawiają dostępne interfejsy sieciowe które możemy analizować.

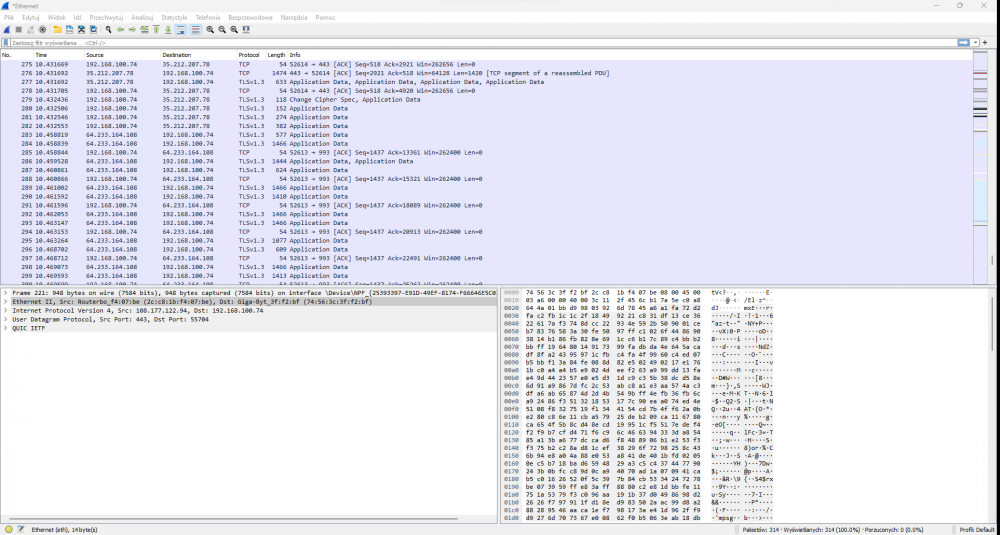

Po wybraniu interfejsu Ethernet na którym odbywa się ruch sieciowy, przechodzimy do kolejnego okna. Program będzie nasłuchiwał wszytko co dzieje się na danym interfejsie.

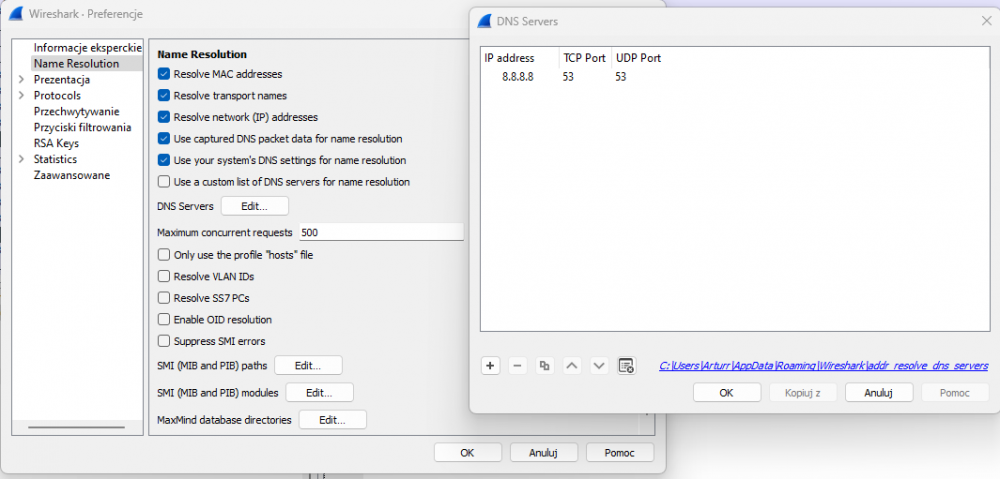

Aby w powyższych logach wyszukać na przykład interesujące nas strony serverparts.pl to należy w ustawieniach wireshark dodać serwer dns

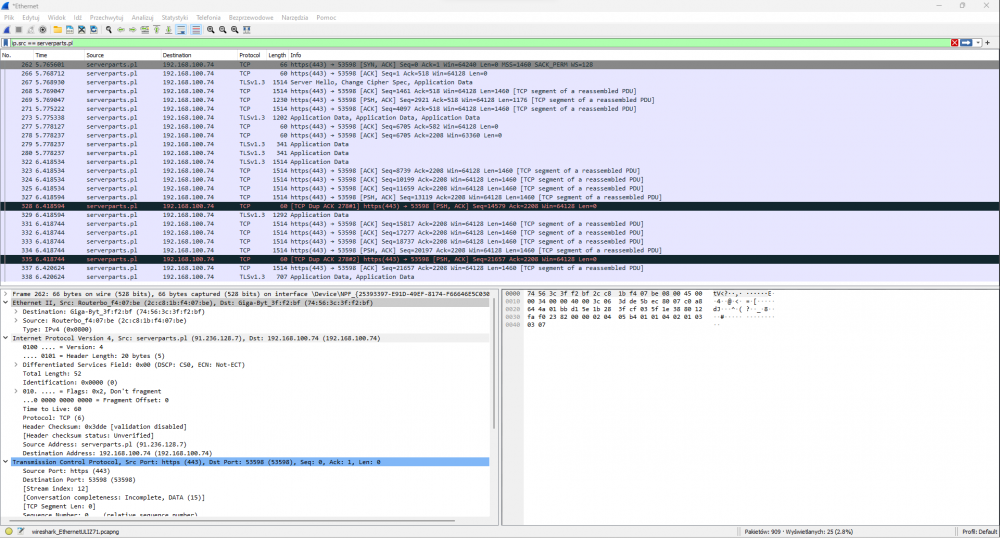

A następnie użyć polecenia w filtrze ip.src == serverparts.pl i powinno nam się pojawić następujący wynik filtrowania

Przykładowe polecenia:

tcp dst port 22 Wyświetla pakiety przesyłane do portu TCP 22.

ip src host 172.16.200.185 Wyświetla pakiety z źródłowego adresu 172.16.200.185

host 10.1.2.3 Wyświetla pakiety z źródłowego albo docelowego adresu 172.16.200.185

tcp port 23 and not src host 10.0.0.5 Wyświetla ruch na porcie 23 z każdego adresu oprócz 10.0.0.5

Operatory używane w filtrowaniu

|

Operator |

Opis |

Przykład |

|||||

|

eq or == |

Równe |

|

|||||

|

ne or != |

nie jest równe |

|

|||||

|

gt or > |

Większe niż |

|

|||||

|

lt or < |

Mniejsz niż |

|

|||||

Operatory Logiczne

|

Operator |

Opis |

Co Zwraca |

||||||||

|

and or && |

AND |

Wszystkie warunki powinny się zgadzać |

||||||||

|

or or || |

OR |

Wszystkie lub jeden z warunków powinien się zgadzać |

||||||||

|

xor or ^^ |

XOR |

alternacja wyłączna - tylko jeden z dwóch warunków powinien być spełniony, a nie oba. |

||||||||

|

not or ! |

NOT(Negation) |

Nie równa się |

||||||||

Powiązane strony:

- Narzędzie pktmon (Śledzenie ruchu sieciowego)

- Rozwiązywanie problemów z siecią - Krok po kroku (Dlaczego serwer nie ma połączenia z siecią?)

- Narzędzia Linux - Fio (testy przepustowości)