Zagrożenia związane z używaniem IPMI w publicznie dostępnych sieciach i konieczność bieżących aktualizacji - IPMI Najlepsze Praktyki

| F.A.Q. • Nowości Supermicro • WsparcieZagrożenia związane z używaniem IPMI w publicznie dostępnych sieciach i konieczność bieżących aktualizacji

W dobie cyfryzacji, zarządzanie serwerami zdalnie staje się nie tylko wygodą, ale i koniecznością. Interfejs zarządzania platformą (IPMI) to jedno z narzędzi, które ułatwia administrowanie sprzętem serwerowym z dowolnego miejsca na świecie. Jednakże, jak każde narzędzie o dużej mocy, niesie ze sobą ryzyko, zwłaszcza gdy jest wystawione na publiczne adresy IP.

Zagrożenia związane z wystawianiem interfejsów IPMI na publiczne adresy IP

- Ataki brute force i zdalne przejęcie: Wystawienie IPMI na publiczny adres IP naraża serwery na ataki brute force, w których hakerzy próbują setki tysięcy kombinacji loginów i haseł, aż znajdą odpowiednie. Jeśli dane logowania są słabe, serwer może zostać przejęty.

- Eksploatacja znanych podatności: Publicznie dostępne IPMI stają się łatwym celem dla atakujących, którzy regularnie skanują sieci w poszukiwaniu znanych podatności. Przykładem są luki bezpieczeństwa CVE-2019-16649 i CVE-2019-16650, które dotyczyły konkretnego oprogramowania IPMI, pozwalając na eskalację uprawnień oraz nieautoryzowany dostęp do systemu.

- Odmowa usługi (DoS): Atakujący mogą przeprowadzić ataki DoS na interfejsy IPMI, co prowadzi do przeciążenia systemu i uniemożliwienia dostępu uprawnionym użytkownikom. Tego typu ataki mogą skutecznie wyłączyć zdalne zarządzanie sprzętem w krytycznych momentach.

Przypadki CVE: CVE-2019-16649 i CVE-2019-16650

- CVE-2019-16649: Ta podatność umożliwia zdalnemu napastnikowi uzyskanie nieautoryzowanego dostępu do systemu IPMI poprzez złośliwe pakiety. Atakujący mogą wykorzystać tę lukę, aby ominąć mechanizmy uwierzytelniania i uzyskać dostęp do funkcji administracyjnych.

- CVE-2019-16650: Luka ta pozwala na eskalację uprawnień, co oznacza, że atakujący z ograniczonym dostępem do systemu mogą zdobyć pełne uprawnienia administratora. To umożliwia pełną kontrolę nad serwerem, włącznie z jego zdalnym wyłączeniem, restartem czy modyfikacją konfiguracji.

Konieczność bieżących aktualizacji

Ataki na systemy informatyczne ewoluują z dnia na dzień, a hakerzy nieustannie poszukują nowych sposobów na przełamanie zabezpieczeń. Dlatego tak ważne jest, aby systemy IPMI były regularnie aktualizowane. Producenci oprogramowania często publikują aktualizacje zawierające łatki bezpieczeństwa, które naprawiają wykryte luki.

- Proaktywne zarządzanie aktualizacjami: Właściciele serwerów powinni regularnie monitorować strony producentów oraz bazy danych CVE (Common Vulnerabilities and Exposures), aby być na bieżąco z najnowszymi zagrożeniami i dostępnymi poprawkami.

- Segmentacja sieci: W celu minimalizacji ryzyka, zaleca się segmentację sieci i izolowanie interfejsów zarządzania od publicznego Internetu. Dostęp do IPMI powinien być możliwy tylko z zaufanych sieci wewnętrznych lub poprzez bezpieczne VPN.

- Silne mechanizmy uwierzytelniania: Wprowadzenie silnych haseł oraz dodatkowych mechanizmów uwierzytelniania, takich jak uwierzytelnianie dwuskładnikowe (2FA), znacząco utrudnia potencjalnym napastnikom przejęcie kontroli nad systemem.

Używanie licencji rozszerzających IPMI

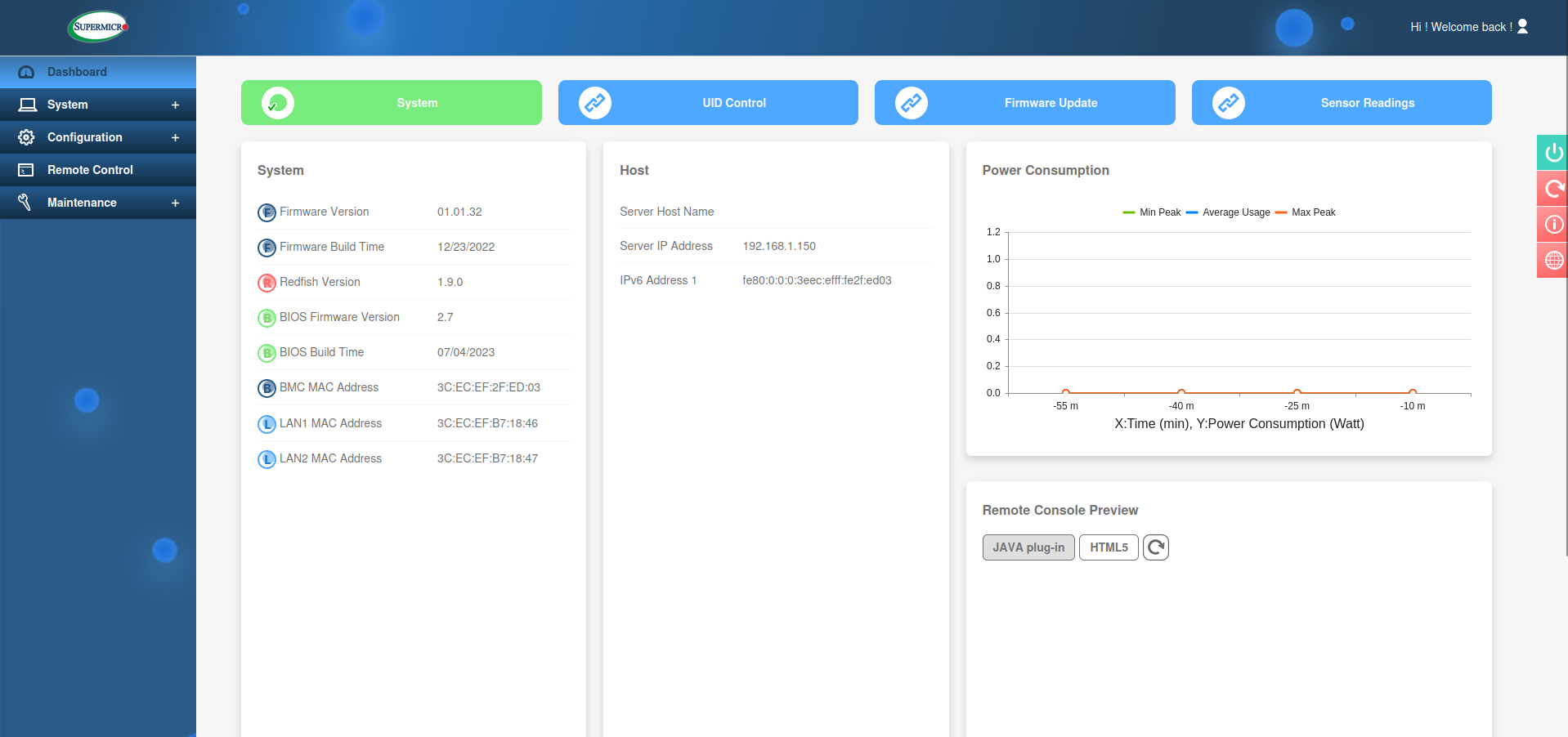

Zakup i używanie licencji rozszerzających IPMI należy do dobrych praktyk każdego Administratora, nie tylko ułatwiają pracę, ale również dodają nowe możliwości, jak:

- Możliwość aktualizacji BIOS z poziomu IPMI

- Ulepszenia związane z dostępem do konsoli zdalnej, np. HTML5 pozwalający zamontowanie wirtualnych dysków

- Zarządzanie kontrolerem RAID

- Monitorowanie zużycia energii

- Dodatkowe funkcje zabezpieczeń

- Rozszerzone logowanie i raportowanie

- Dostosowane alerty i powiadomienia

Supermicro posiada licencję rozszerzające możliwości IPMI

| Supermicro System Management Software License | ||||

| Standard | Basic | Advanced | Enterprise | |

| Opis | Obejmuje wszystkie podstawowe funkcje umożliwiające skuteczne skonfigurowanie, zarządzanie i monitorowanie Twoich systemów Supermicro. Te funkcje są dostępne dla wszystkich użytkowników Supermicro. | Rozszerza podstawowe funkcje i ułatwia zarządzanie systemem dzięki dodatkowym funkcjom, takim jak zdalne zarządzanie BIOS-em i aktualizacje systemowe. | Dostarcza szeroki zestaw narzędzi, które pomagają administratorom poprawić wydajność, czas działania i monitorowanie systemów Supermicro. | Oferuje rozbudowaną platformę do zarządzania dużymi centrmi danych oraz koordynowania automatycznego zarządzania cyklem życia, infrastrukturą zdefiniowaną programowo i innymi funkcjami, wszystko w jednym miejscu. |

| Licencja | Nie wymaga dodatkowej licencji | SFT-OOB-LIC | SFT-DCMS-SINGLE | SFT-DCMS-SINGLE + SFT-SDDC-SINGLE |

| Cechy kluczowe |

|

|

|

|

| Zawarte aplikacje | Supermicro Signature Verification Utility, IPMICFG, IPMIView, SMCIPMITool (base features), SD5, TAS, SDO (base features), BMC (base features), SuperBlade (BNM, CMM) | Jak w Standard + SMCIPMITool (expanded features), SUM (base features) |

Jak w Basic + BMC (all features), SDO (all features), SUM (all features), SPM, SSM, 3rd party software plug-ins (1) |

Jak w Advanced + SCC |

(1) Wszystkie wymienione funkcje dotyczą tylko zweryfikowanych komponentów. Mogą obowiązywać pewne wyjątki.

(2) Funkcja wywołania usługi dla SSM i SUM wymaga osobnej licencji dodatkowej.

Podsumowanie

Korzystanie z IPMI niesie ze sobą ogromne korzyści, ale jednocześnie wymaga odpowiedzialnego podejścia do bezpieczeństwa. Wystawienie tych interfejsów na publiczne adresy IP bez odpowiednich zabezpieczeń naraża serwery na poważne ryzyko. Regularne aktualizacje, silne zabezpieczenia oraz dobre praktyki zarządzania siecią są kluczowe, aby zapewnić bezpieczeństwo i stabilność systemów serwerowych. Bądź na bieżąco z aktualizacjami i dbaj o to, by Twoje systemy były zawsze zabezpieczone przed najnowszymi zagrożeniami.

Powiązane strony:

- IPMIView dla Androida & IPMIView dla iOS & IPMIView dla Windowsa & IPMIView dla Linuksa

- Jak zresetować interfejs IPMI?

- Nowe unikalne hasło do IPMI - BMC Unique Password

- Jak aktywować licencję SFT-OOB-LIC oraz SFT-DCMS-SINGLE JSON w płytach głównych Supermicro ze starym BMC Web? SUM (Supermicro Update Manager)

- Jak aktywować licencję IPMI SFT-DCMS-LIC, jeśli licencja SFT-OOB-LIC jest już aktywowana i nie można jej załadować poprzez Web GUI?

- Jak zresetować czujnik otwarcia obudowy - Chassis Intrusion (Critical - Physical Security) Supermicro

- Co to jest FRU (Field Replaceable Unit)?

- Jak edytować informacje DMI / FRU via ipmicfg Supermicro?

- IPMI nie wykrywa zasilacza? Rozwiązanie nie tylko dla płyt Supermicro H13SSL-N / H13SSL-NT